Existen puntos de suma importancia que toda empresa debería tomar en cuenta para garantizar la seguridad dentro de su organización. Los cinco puntos más importantes que menciona Amazon Web Services en sus Principios de Diseño de arquitecturas son: La identificación, el monitoreo, seguridad multi capa, protección de datos, y plan de contingencias… ¿De qué se trata cada uno?

Implementar medidas de identificación

Las credenciales de identidad suelen ser uno de los puntos débiles más grandes. Las contraseñas compartidas impiden saber quién tiene acceso a los recursos y suponen un peligro latente al contar con ciertos privilegios que algunos usuarios no necesitan.

Las ventajas de seguridad que la nube ofrece llegan hasta un nivel granular en que una cuenta raíz puede alojar a varios usuarios con un número de identificación y clave propia, en la que se pueden establecer roles o asignar ciertos privilegios según se necesiten.

Cada proveedor de servicios en la nube tiene su propio sistema de identificación y control de acceso. En AWS, por ejemplo, Identity and Access Management (IAM) es el servicio que gestiona la identidad y acceso de los usuarios; para Azure existe el servicio Role-Based Access Control (RBAC) y para IBM Cloud existe el Cloud Identity Access Management (Cloud IAM). En todos los casos funciona igual: se pueden implementar privilegios según el usuario o por roles, incluso mediante grupos.

Al tener credenciales definidas por cada usuario, no existe riesgo de que alguno se tope con información a la que no debe acceder, además de contar con un registro de qué recursos fueron manipulados por cada usuario, de manera que alguien podría tener acceso de sólo lectura, pero no de borrado o escritura, lo que elimina cualquier posible accidente por mal uso o intrusiones no autorizadas.

Habilitar la monitorización

Es fundamental saber el origen y destino de los recursos que se utilizan en la nube, incluyendo gastos. De esta manera puedes conocer de qué forma utilizarlos mejor y saber qué es lo que no funciona correctamente o incluso hacerle mejoras; lo principal es que se puede conocer si alguno de los recursos tiene fallos o puntos débiles que podrían poner en riesgo la seguridad de la empresa.

Existen diferentes herramientas para monitorizar los recursos y eventos en la nube y cada proveedor tiene sus herramientas propias que cumplen con la tarea; si se tiene una infraestructura multi nube o híbrida, podría ser mejor considerar una herramienta de terceros, que permita la integración de todos los recursos, de forma que no haya necesidad de cambiar de tableros para revisar un dato u otro.

Al adoptar el monitoreo de los recursos de nube, se puede acceder a distintos beneficios en todo el proceso de negocio.

Primero tenemos un gran catálogo de reportes estandarizados que nos ayudarán a analizar el comportamiento de la infraestructura, así como llevar un control del desempeño de las aplicaciones o servicios que tengamos en la nube. Una vez con los datos del análisis, podemos proceder a reducir los costos si es que tenemos recursos ociosos o incluso si el consumo se excede con base en los límites establecidos. Al tener la infraestructura optimizada, el monitoreo también nos ayuda a detectar problemas tempranamente y prevenir desastres, reducir los tiempos fuera de servicio y las pérdidas que esos cortes generen.

Una vez establecido el monitoreo y las políticas de seguridad, es crucial tener alertas que se disparen cuando algo ande mal o que informen de algún suceso, como el acceso no autorizado, la caída de un servidor, un reinicio inesperado o si se elimina alguna instancia. Hay que tomarlo en cuenta.

Seguridad multi capa

Es bueno tener monitoreo y control de identidad en nuestra infraestructura, pero ¿Qué pasa si alguno de esos dos factores es vulnerado?

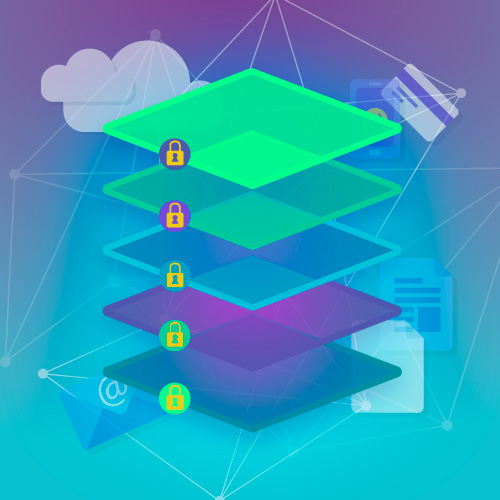

Ahora que la nube nos trae nuevos patrones de desarrollo de infraestructuras, las aplicaciones pueden ser divididas en capas que facilitan el control modular para efectos de restauración, escalamiento y eficiencia. Gracias a este desacoplamiento, las distintas capas pueden tener seguridad propia, lo que ayuda a mantener las cosas en orden a pesar de que alguna parte sea vulnerada.

Es recomendable mantener siempre activo el monitoreo de la infraestructura, y la nube nos facilita el aseguramiento de nuestra tecnología a través de servicios como VPC de AWS, donde se puede crear una Nube privada, sin conexión abierta a Internet, que se puede incrementar o reducir según se necesite.

De igual forma, las redes pueden estar protegidas automáticamente al no exponerlas a internet a aquellas redes que no lo requieran y, de necesitarlo se pueden implementar NAT gateways para asegurar la comunicación segura con la subnet.

Pero las múltiples capas de seguridad están incluso ampliadas a las instancias en las que estén alojadas las aplicaciones, al trabajar con distintas regiones o zonas de disponibilidad, que también pueden estar sometidas a escalamiento para evitar cuellos de botella que se puedan producir ante ataques DDoS.

Finalmente, otro de los beneficios de la nube es la posibilidad de heredar las políticas de seguridad en imágenes que facilitan la creación de nuevas instancias gracias a Amazon Machine Image (AMI).

Proteger los datos, en tránsito y en reposo

Los datos que resguardas, como copias de seguridad o archivos históricos deben estar asegurados, de forma que, ante una eventualidad como una emergencia informática o una auditoría, puedan ser fácilmente accesibles.

Para comenzar a proteger los datos es necesario catalogarlos por el nivel de sensibilidad que implica cada tipo de archivo, por lo que algunos deberán estar cifrados, otros simplemente almacenados en un almacenamiento seguro, protegido de accesos no autorizados. Cuando los datos se almacenan en la nube, podemos tener acceso a características tales como la rotación automática de claves, una utilidad que nos puede ser de gran ayuda para mantener seguros archivos cifrados o sólo almacenados.

En cuanto a los archivos históricos, existen ventajas al mantenerlos en la nube, ya que servicios como Glacier, ofrecen almacenamiento durable y siempre disponible, con el menor grado de pérdidas posible y a un costo bajo, ya que sólo se paga por el almacenamiento y por la cantidad de veces en que se recupera la información.

Al respecto de la información en tránsito constante, es básico contar con servicios de correo cifrado punto a punto y certificados de seguridad en todos los sitios y aplicaciones que requieran intercambio de datos privados por medio de formularios o peticiones web.

Plan de contingencias

Mantenerse preparados ante una eventualidad como un desastre natural o un ciberataque es llevar la delantera, ya que las pérdidas que podrían implicar miles de dólares para las empresas que experimentan horas o incluso días de corte en el servicio, se pueden reducir hasta minutos dependiendo del plan de contingencia que la empresa tenga, todo depende de dos factores: una buena arquitectura y un Plan de prevención ante desastres.

Las arquitecturas bien planificadas también son las más preparadas y, las que se integran mejor con las prácticas antes mencionadas, son aquellas que resisten más un acontecimiento que pone en riesgo la seguridad de una empresa y persiguen un ciclo que beneficia a la seguridad de la misma.

Ahora sí: seguridad total y máxima disponibilidad.

Con todo lo anterior integrado es posible decir que se cuenta con un sistema resistente ante brechas de seguridad, pero incluso se puede ir más allá, mediante el uso de planes de recuperación ante desastres y de continuidad de negocios.

Ya se ha tratado el tema de los DRP en este sitio, pero cabe destacar que una estrategia de seguridad no puede estar completa sin una forma de reparar los daños si un desastre es inminente, por lo que un plan de contingencia que contemple el uso de distintas zonas de disponibilidad, desde donde los datos puedan ser consultados sin poner en riesgo el correcto funcionamiento de las aplicaciones y servicios existentes.

Como se puede ver los beneficios de tener un sistema seguro, basado en ejes sólidos y bien definidos, son múltiples y conducen hacia la alta disponibilidad y continuidad de negocio, que se traduce en tranquilidad y menores pérdidas, incluso en emergencias.